VPC를 구성할 때, 퍼블릭(Public)과 프라이빗(Private) 서브넷을 왜 나누는 걸까? VPC 자체가 사설 네트워크인데도 굳이 서브넷을 또 구분해야 하는 이유가 무엇인지 막연히 알고 있었지만, 정리가 필요하였다. 그래서 이번 글에서는 완벽한 이해까지는 아니더라도, 왜 VPC에서 퍼블릭과 프라이빗 서브넷을 구분하는지 그 이유를 명확히 짚어보려 한다.

01. VPC는 기본적으로 사설망?

기본적으로 VPC(Virtual Private Cloud)를 생성하면, IGW(Internet Gateway)나 NAT Gateway 같은 외부 연결 설정이 없는 한, 네트워크는 외부와 격리된 사설망 형태로 구성된다. 그런데 생각해보자. 이미 VPC 자체가 사설 네트워크라면, 왜 그 안에서 다시 퍼블릭(Public)과 프라이빗(Private) 서브넷으로 나누어야 할까? 이렇게 서브넷을 구분하는 데는 여러 이유가 있겠지만, 핵심 키워드는 바로 “보안”이다. 결국 퍼블릭과 프라이빗 서브넷을 나누는 이유는, 외부에 노출되는 면적을 최소화 함으로써 보안을 강화하기 위함이다.

01-1. 외부에 노출되는 면적 최소화 한다?

“외부에 노출되는 면적”이란, 인터넷에서 접근 가능한 서버(Server), 포트(Port), IP 주소 등의 요소를 의미한다. 즉, 외부에서 우리 시스템에 직접 접근할 수 있는 공개된 경로가 얼마나 열려 있는지를 나타내는 개념이다. 클라우드 환경에서는, 이런 노출 지점이 많을 수록 보안에 취약할 수 있다. 그렇기에, AWS에서는 “정말 외부에서 접속이 필요한 서버”만 Public Subnet에 배치하고, 그 외의 서버(DB, 내부 API)들은 Private Subnet에 숨겨서 외부 접근을 못하게 막는다.

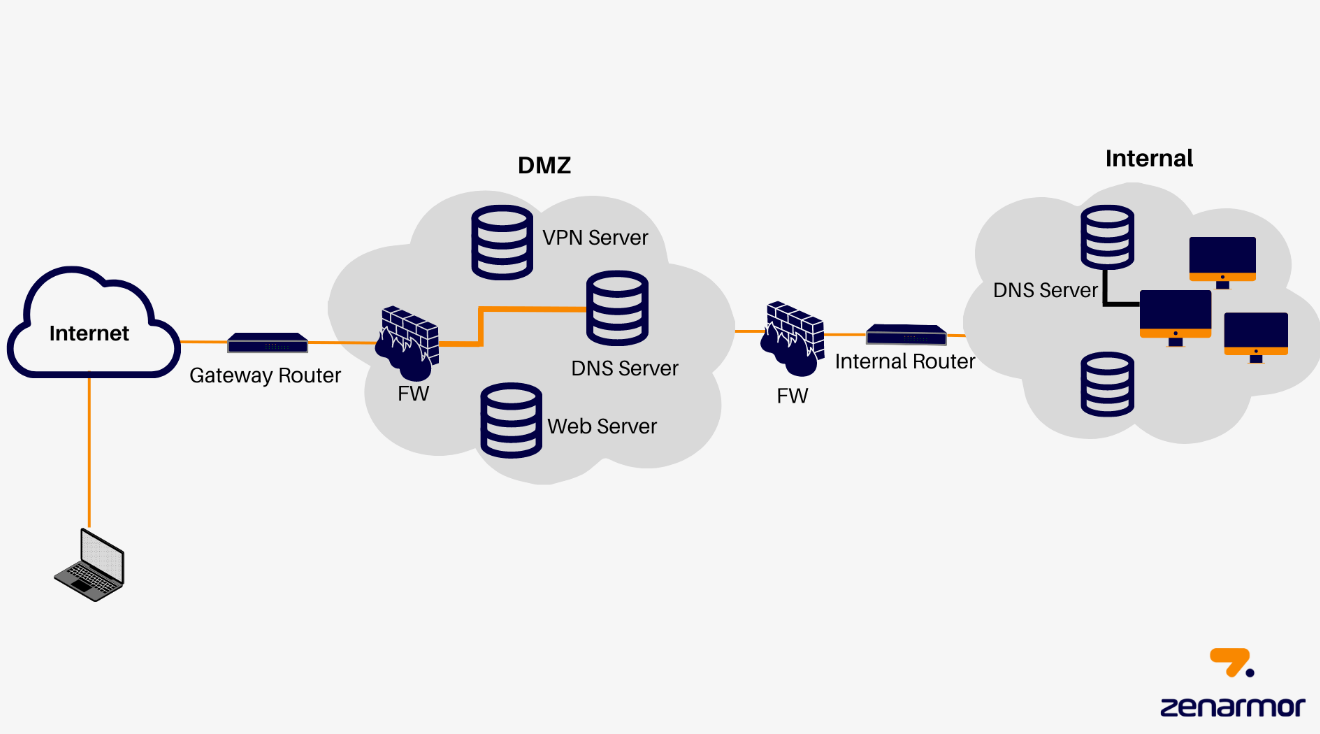

이러한 원칙은 온프레미스 네트워크에서의 ‘DMZ(De-Militarized Zone) 개념과 유사하다.

01-2. DMZ Trust Zone란?

What is a DMZ (Demilitarized Zone) Network? - zenarmor.com

What is DMZ (Demilitarized Zone) Network? How does a DMZ Network Work? Why DMZ Networks are Important? What is DMZ Used for? What are DMZ Settings? Benefits & Drawbacks of DMZ Network. Who Uses a Network DMZ? Is DMZ safe? What is the difference between DMZ

www.zenarmor.com

데이터 센터 Zone/PoD 내부망/DMZ망/인터넷망

데이터 센터를 설계할 때는 데이터 센터의 다양한 구성 요소와 역할을 고려해야 함 하나의 큰 망 안에서 다...

blog.naver.com

DMZ(공인망)은 외부에 노출되는 서비스가 위치하며, 공인 IP가 사용되어 공인망이라 부른다. 또한, 외부망(Un-Trust Zone)과 내부망(Trust Zone) 사이에 연결 지점 역할을 하므로 군사분계선을 뜻하는 DMZ(DeMilitarized Zone)이라고 불린다.

DMZ Trust Zone은 외부망(Un-Trust Zone)과 내부망(Trust Zone) 사이에 위치한, 중간 수준의 신뢰 등급을 가진 별도의 네트워크 영역을 의미한다. 이 구간에는 웹 서버, 메일 서버, Bastion Host 등 외부에서 접근이 필요한 서비스를 배치하며, 내부 자원은 방화벽 뒤에 위치시켜 직접적인 접근을 차단한다. DMZ를 사용하는 목적은 공격 면적을 분리하고, 외부 요청이 DMZ까지만 도달하도록 제한한 뒤, 내부망은 방화벽을 통해 한 번 더 보호함으로써 보안을 강화하는 데 있다.

쉽게 말해, DMZ 구간은 군사분계선이지 않은가? DMZ 군사 분계선에 군인들이 지키고 있고, 북한군이 쳐들어오는 경우, DMZ에 주둔하고 있는 군인과 탱크를 모두 격파해야 서울로 넘어올 수 있을 것이다. 이렇듯 네트워크에서의 DMZ 구간은 내부 시스템을 보호하는 완충지대로, 서비스 관점에서는 Gateway 역할, 생활 속 비유로는 군사적 DMZ처럼 외부 위협을 1차적으로 차단하는 방어선이라고 볼 수 있다.

1. DMZ 3가지 구성 요소

- 외부망(Un-Trust Zone)

- 인터넷(Internet)을 통해 시스템에 접근해오는 모든 것

- DMZ Trust Zone

- ALB : 퍼블릭 서브넷에 위치한 ALB

- Bastion Host : SSH를 위한 중간 접속 호스트

- WAF : ALB 앞단에 위치한 방화벽

- 내부망(Trust Zone)

- API 서버 (Spring Boot, NestJS)

- DB 서버 (RDS, Aurora)

- Internal 서비스 (검색 엔진 등등)

2. AWS에서의 DMZ 구간은?

AWS에서는 DMZ 개념을 퍼블릭(Public) 서브넷과 프라이빗(Private) 서브넷을 분리함으로써 구현한다. 퍼블릭(Public) 서브넷은 인터넷 게이트웨이(IGW)와 연결되어, 외부에서 직접 접근 가능한 영역으로, ALB, NAT Gateway, Bastion Host와 같은 외부 접점용 자원들이 배치된다. 이러한 퍼블릭(Public) 서브넷이 AWS 환경에서의 DMZ 역할을 수행한다.

또한, AWS에서는 보안 그룹(Security Group)과 네트워크 ACL(Network ACL)을 활용하여 각 서브넷과 인스턴스 간의 트래픽 흐름을 세밀하게 제어한다. 보안 그룹은 인스턴스 수준에서의 허용 정책을, NACL은 서브넷 단위에서의 허용/거부 정책을 정의함으로써, DMZ 영역을 통과한 트래픽이 내부망에 도달하기까지 이중 보안 필터링을 거치게 된다.

결국 AWS에서 퍼블릭, 프라이빗 서브넷을 구분해둔 이유는 “보안” 이라는 점을 잊지말자.

99. 참고 자료

왜 public과 private으로 subnet을 나누어야 할까요?

제 블로그의 모든 글은 IMHO로 쓴 것입니다.서로에 대한 존중을 담은 덧글을 남겨 소통을 하신다면 더 좋은 글로 발전이 될 수 있을 것 같습니다.존중이 담기지 않은 덧글은 언제든 삭제될 수 있

joosjuliet.github.io

데이터 센터 Zone/PoD 내부망/DMZ망/인터넷망

데이터 센터를 설계할 때는 데이터 센터의 다양한 구성 요소와 역할을 고려해야 함 하나의 큰 망 안에서 다...

blog.naver.com

What is a DMZ (Demilitarized Zone) Network? - zenarmor.com

What is DMZ (Demilitarized Zone) Network? How does a DMZ Network Work? Why DMZ Networks are Important? What is DMZ Used for? What are DMZ Settings? Benefits & Drawbacks of DMZ Network. Who Uses a Network DMZ? Is DMZ safe? What is the difference between DMZ

www.zenarmor.com

'Public Cloud > AWS - Practice' 카테고리의 다른 글

| [AWS] 인터넷 게이트웨이 (0) | 2025.07.10 |

|---|---|

| [AWS] AWS VPC, Subnet IP 대역을 설정하는 기준은? (0) | 2025.06.10 |

| [AWS] EC2 Jenkins 기반 ECS 배포 파이프라인 구성 (0) | 2025.06.09 |

| [AWS] ECS Rolling Update, Blue/Green 배포 방식이란? (0) | 2025.05.16 |

| [AWS] ECR VPC Endpoint 생성 간단히 정리 (0) | 2025.05.03 |